Google Cloud Platform AutoML Vision -AI画像解析でイメージカラーを抽出する-

コラムUPしました。今回はGCPのAutoMLを利用したAI画像解析です。詳細設定も別途PDFで配付してますので興味ある方はコラム中のリンクから。 「AI画像解析でイメージカラーの抽出」 「番外編:錯視画像は見分けられるか」

実際のGoogle Cloud Platform AutoML Visionの設定資料はこちら。

SMAIL/CrenaHtml2JPG

Google Cloud Platform AutoML Vision -AI画像解析でイメージカラーを抽出する-

コラムUPしました。今回はGCPのAutoMLを利用したAI画像解析です。詳細設定も別途PDFで配付してますので興味ある方はコラム中のリンクから。 「AI画像解析でイメージカラーの抽出」 「番外編:錯視画像は見分けられるか」

実際のGoogle Cloud Platform AutoML Visionの設定資料はこちら。

デジタル認証・オープンバッジについて、コラムUPしました。

ブロックチェーン型のオープンバッジも載せてます。

https://www.value-domain.com/media/openbadges/

デルアンバサダーのXPS体験モニターで「DELL XPS 17 9700」を貸し出していただくことになり、使用感をレビューします。

15インチサイズのボディに17インチのディスプレイを搭載。そのため周囲のフレーム枠は5mm前後で非常にスリム感があります。

普段私はDELLの業務向けのノートPC Inspiron 7537を使ってますが、それと比べてアルミボディーでパームレストでシックなデザインになってます。今回はグラフィック関係を体感したいと思う。

【XPS 17 (9700) スペック】

CPU:インテル® Core™ i9-10885H プロセッサー 2.40GHz

8Core ( 2スレッド)で論理プロセッサ数は16

16 MB Cache

MEM:32G

HDD:1T

ビデオカード: NIVDIA GeForce RTX 2060 6GB GDDR6 Max-Q

ディスプレイ:17.0インチ UHD+ (3840 x 2400) フレームレス タッチ 反射防止 500-Nit ディスプレイ

重量:2.11kg

搭載端子:4 x Thunderbolt 3、電源供給とディスプレイポート付き

1 x ヘッドセット, 1 x SDカードリーダー

USB,HDMIアダプタが付属しており、USBマウスとモニターにHDMIで接続します。

残りは全てThunderbolt 3ですので、タイプAのUSBメモリー等を差す場合はUSB HUBが必要になります。

アダプターから出ているケーブルは短くてストレスがかかります。

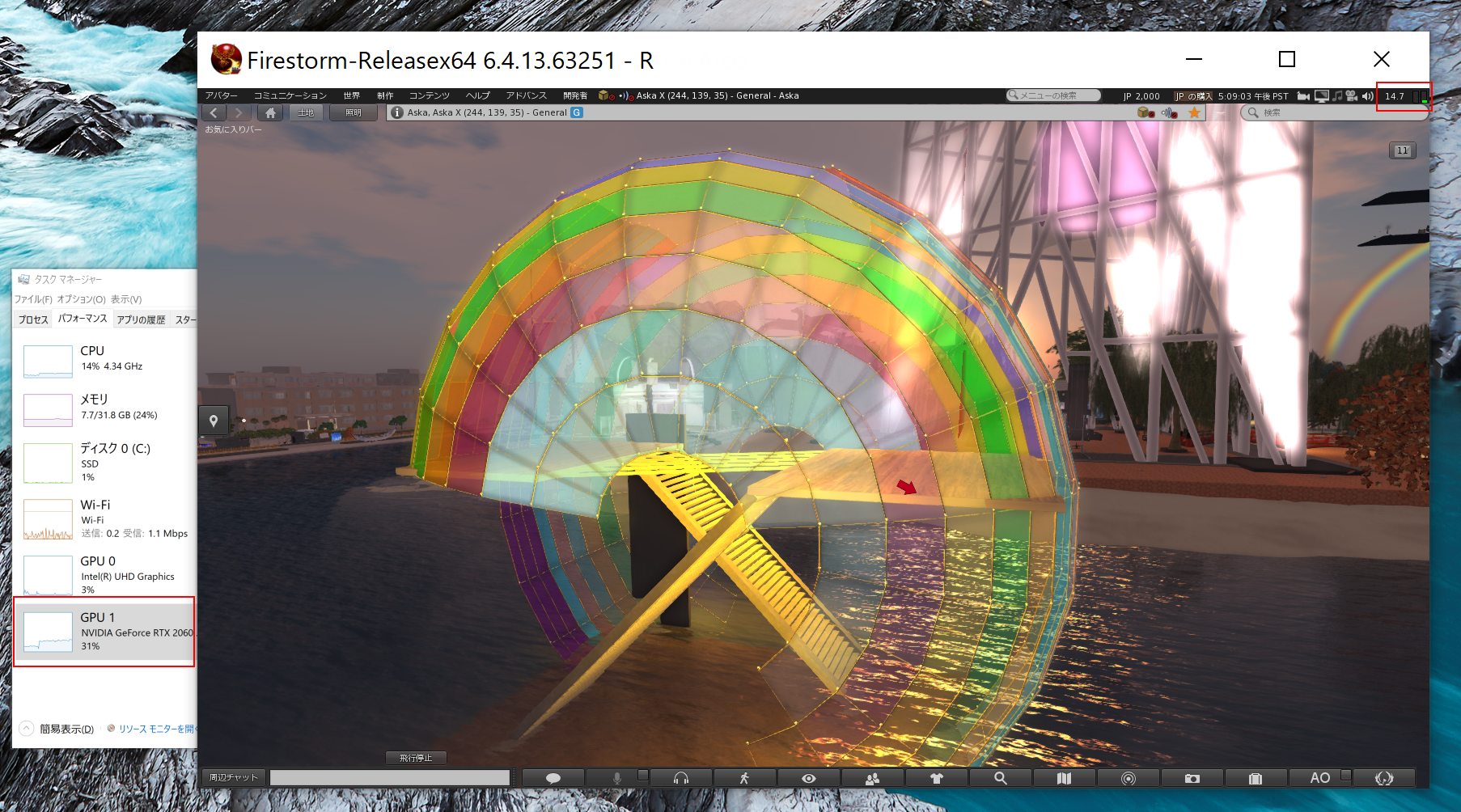

【3D仮想空間OpenSim viewerアプリの動作確認】

OpenSim viewer Firesormで、JOGのAska Xリージョンでオブジェクトの表示。

GPU1: NIVDIA GeForce RTX 2060の使用率は31%,アプリ上のFPSは14.7。

普段使用しているInspiron 7537(Corei7-4510U,2GHz,2Core 2スレッド,NEN16G,NIVIDIA GeForce GT)

よりもストレスなく表示ができ、アバターの移動、カメラ視点変更がスムーズです。

動画鑑賞やゲーム、3Dツール等をメインとする方にはぜひお勧めです。

デル アンバサダープログラムのモニターに参加しています。

#デルアンバサダー

頸椎椎間板症は直った訳ではないですがおさまっております。

去年の6月よりSFファンタジー小説、および今回実用書を執筆致しました。

●『システムエンジニア視点でのデザイン思考』

出版社:(株)まんがびとから明日、電子書籍で発売します。(AMAZON,楽天ブックス,紀伊国屋他)

紙のPODはAMAZONから10月頃発売です。

第一章 デザイン思考で

第二章 デザイン思考における個人のスキル

第三章 デザイン思考のスキルアップ方法

第四章 デザイン思考の実践

第五章 デザイン思考を深める

・デザイン思考の個人スキルアップの訓練のまとめ

課題発見と解決、マーケティング的洞察力、プレゼン力を磨く!

システムエンジニアがデザイン思考を持つと最強になると知っているだろうか?

が記載されています。

ぜひエンジニア関係の方は一読をお勧めします。

https://amzn.to/3ifqkDq

また、SFファンタジー小説は、

●『時空の神宝: 洛中洛外の未来へ』を電子書籍、POD出版(AMAZON,楽天ブックス)しております。

こちらは、独自に出版者登録しISBN付で販売しております。

第一章 洛中時空位相送出

第二章 上鳥羽集落

第三章 伏見集落

第四章 洛外宇治集落

第五章 水度集落跡地

第六章 山城の地下迷宮

第七章 反時空の神宝対消滅、帰還

早神令時はある日、天変地異により崩れ去ったビルに閉じ込められ、時空位相に巻き込まれた。

天頂にあるオリオン座には赤い一等星のベテルギウスはなく、そこは幾千年後の世界であった

https://www.amazon.co.jp/gp/product/B08BY6ZP2P/ref=dbs_a_def_rwt_hsch_vapi_taft_p1_i1

続編は、小説家になろう にて連載中です。

https://ncode.syosetu.com/n6488gb/

よろしくです。

頸椎椎間板症で、左肩の鈍痛と左指のしびれで、どうにも思考を要する業務ができず本日より10日間安静治療ということで、診断書を貰って休むことにしました。

出社はGW開けの予定。リハビリ(温熱マイクロ、首の牽引、低周波マッサージセット)1週間やったけど今のとこ効果無しです。MRIを受けて精密検査予定。

以前、SoftBank iPhons5s を海外業者にebayで注文してSIMロックを解除して貰いましたが、2年後にリロックされてしまって、結局5sは去年ヤフオクで売りました。

今回、義兄からいらなくなったau iPhone6を譲り受けて、これをなんとかSIMフリーにしたく、GPPLTEのSIMで疑似的にSIMフリーにて、so-net 0 sim(docomo系)で使用。

https://item.rakuten.co.jp/apnshop/gpplte-unlock-simcard/

手順は↑のとおりです。

ただし、3/25現在記載されているICCID(識別番号)では解除されなかったので、New ICCIDより、ICCIDを入手して解除できました。

GPPLTEのSIMでアクティベーション直後後↓キャリアーは、中国联通(China Unicom)となっています。

解除後は、端末をリセット(初期化)、iOSのUPDATE、不足の事態での再アクティベーション要求が無い限りSIMフリーで使えます。ロックされた場合は、もう一度行えば良いですが、解除できるICCDが塞がれる可能性があるのでその時は、有効なICCDをネットから拾うことになります。(ICCIDは、GPPLTEのSIMに書き込まれます)

南海トラフ地震 30年以内発生確率「70~80%」、まあ必ずといっていいほどいずれ発生するだろうということで、我が家では今更ですが防災グッズを揃えることに。

避難時に通信手段であるスマフォの電源確保は重要で、今回は無名ブランド

「XHS ソーラーチャージャー ソーラー充電 5枚ソーラーパネル」 ¥2,850

をAMAZONで購入。中国製でこの手のもので最安ですが、当たり外れがありますので覚悟が必要です。ずっと使い続けたいのなら、Anker製のものをお勧めします。

災害時に数回使うぐらいの頻度の予定なので、製品が長持ちする必要はありませんが、

いざというときに、充電できなかったらまずいので、早速充電テスト実施。

【梱包内容】

ソーラーチャージャー(ソーラーパネル5枚)

羅針盤(キーホルダー付き)

USBケーブルx1

変換アダプタ USB Type-C(オス)- USB microUSB(メス)x1

変換アダプタ Lightningコネクタ(オス)- USB microUSB(メス)x1

【スペック】

携帯充電 高変換効率 7.5W

入力:5V-1.5A 出力:5V-2.1A 重量:220g

【充電対象】

Galaxy Feel SC-04J docomo

バッテリー:3,000mA

0%から100%まで4時間で充電できました。(09:30~13:30 南側に設置)

充分満足できる結果です。防災グッズに入れておきます。

※梱包内容に変換アダプタがおまけで付いてますが、この変換アダプターは、

見た目完全に中国クオリティーなので使わない方がいいかと思います。

変換アダプタが壊れるだけならいいですが、スマフォ本体側が壊れそうな気がする。

2018/09/11にOpenSSL 1.1.1がリリースされTLS v1.3がサポートされました。

最新バージョンは、2018/11/20 OpenSSL 1.1.1aで、1.02系はOpenSSL 1.0.2qとなります。

SMAIL v4.20は、OpenSSL 1.0.2系を使っていますので、TLSはv1.2までで、今回

OpenSSL 1.1.1aを使って、TLS v1.3でメール通信できるか試しました。(安定動作確認後、v4.21をリリースする予定です。)

1.OpenSSL 1.1.1aのコンパイル

1) https://www.openssl.org/source/ より、openssl-1.1.1a.tar.gzをダウンロード

2) コンパイル環境の実行(Visual Studio 10.0)

C:workvcfreeopenssl-1.1.1a>”C:Program Files (x86)Microsoft Visual Studio 10.0VCbinvcvars32.bat”

Setting environment for using Microsoft Visual Studio 2010 x86 tools.

3) Configureの実行

C:workvcfreeopenssl-1.1.1a>perl Configure VC-WIN32 no-asm enable-tls1_3 –prefix=C:workvcfreeopenssl-1.1.1a

※・64BITの時は、VC-WIN32の代わりにVC-WIN64A

・asemblerでコンパイル出来るときは、no-asmは外して下さい。SHA等の計算はが早くなる。

・tls1.3を使うので、enable-tls1_3

Configuring OpenSSL version 1.1.1a (0x1010101fL) for VC-WIN32

Using os-specific seed configuration

Set up gcc environment – 3.4.5 (mingw-vista special r3)

Creating configdata.pm

Creating makefile

**********************************************************************

*** ***

*** OpenSSL has been successfully configured ***

*** ***

*** If you encounter a problem while building, please open an ***

*** issue on GitHub <https://github.com/openssl/openssl/issues> ***

*** and include the output from the following command: ***

*** ***

*** perl configdata.pm –dump ***

*** ***

*** (If you are new to OpenSSL, you might want to consult the ***

*** ‘Troubleshooting’ section in the INSTALL file first) ***

*** ***

**********************************************************************

C:workvcfreeopenssl-1.1.1a>

※OpenSSL 1.0.2系の時は、msディレクトリーが生成されてその配下に

nt.makとかntdll.makが作られていましたが、必要なくなりました。

4) makefileの書き換え

smailは、マルチスレッド バージョンの静的なランタイムライブラリを使用するため

コンパイルオプションを変更します。

CNF_CFLAGS=/Gs0 /GF /Gy /MD

=>

CNF_CFLAGS=/Gs0 /GF /Gy /MT

に変更

5) コンパイル

C:workvcfreeopenssl-1.1.1a>nmake

libcrypto.def

libssl.def

libcrypto.lib

libssl.lib

libcrypto_static.lib

libssl_static.lib

が生成される。必要なのはlibcrypto.def,libssl.def,libcrypto_static.lib,libssl_static.lib

2.smailのコンパイル(ソースコードは非公開です。)変更点のみメモ

1)リンクライブラリーの変更

libeay32.lib;ssleay32.lib

=>

libcrypto_static.lib;libssl_static.lib

2)追加で必要なライブラリー

ws2_32.lib

※これをリンクしないと、

__imp__freeaddrinfo

__imp__getnameinfo

__imp__getaddrinfo

がunresolved external symbolとなります。

これだけで、OK。

3.tls 1.3対応のメールサーバを用意

tls 1.3対応のメールサーバがないと、tls 1.3で通信できるかどうか

わからないので、tls 1.3対応のメールサーバを準備。

https://qiita.com/ma3ki/items/3e40775e74bad58a06f3

を参考に、www.picolix.jpにセットアップ。(他からは利用できません。)

再記しておきます。

1) openssl-1.1.1 のインストール

# curl -O -L https://www.openssl.org/source/openssl-1.1.1.tar.gz

# tar xvzf openssl-1.1.1.tar.gz

# cd openssl-1.1.1

# ./config –prefix=/usr/local/openssl-1.1.1 shared zlib

# make

# make install

# echo /usr/local/openssl-1.1.1/lib >> /etc/ld.so.conf.d/openssl.conf

# ldconfig

2) postfix-3.3.1 のインストール

# cp -p /usr/lib/systemd/system/postfix.service /var/tmp

# yum remove -y postfix

# curl -O http://www.ftp.saix.net/MTA/postfix/official/postfix-3.3.1.tar.gz

# tar xvzf postfix-3.3.1.tar.gz

# cd postfix-3.3.1

# CCARGS=”-Wmissing-prototypes -Wformat -Wno-comment -fPIC

-DHAS_LDAP -DLDAP_DEPRECATED=1 -DHAS_PCRE -I/usr/include/pcre

-DHAS_MYSQL -I/usr/include/mysql -DUSE_SASL_AUTH -DUSE_CYRUS_SASL

-I/usr/include/sasl -DUSE_TLS -I/usr/local/openssl-1.1.1/include

-DDEF_CONFIG_DIR=”/etc/postfix””

# AUXLIBS=”-lldap -llber -lpcre -L/usr/lib64/mysql -lmysqlclient

-lm -L/usr/lib64/sasl2 -lsasl2 -L/usr/local/openssl-1.1.1/lib -lssl

-lcrypto -pie -Wl,-z,relro,-z,now”

# make -f Makefile.init makefiles CCARGS=”${CCARGS}” AUXLIBS=”${AUXLIBS}”

# make

# make install

* インストール先は全てデフォルト

3) SSL証明書の取得

www.picolix.jp letsencryptで自動取得しているので割愛

4) postfix に SSL/TLS関連設定を追加して起動

# cat <<_EOL_>> /etc/postfix/main.cf

smtp_tls_CAfile = /etc/pki/tls/certs/ca-bundle.crt

smtp_tls_cert_file = /opt/dehydrated/certs/www.picolix.jp/fullchain.pem

smtp_tls_key_file = /opt/dehydrated/certs/www.picolix.jp/privkey.pem

smtp_tls_loglevel = 1

smtp_tls_security_level = may

smtp_use_tls =yes

smtpd_tls_CAfile = /etc/pki/tls/certs/ca-bundle.crt

smtpd_tls_ask_ccert = yes

smtpd_tls_cert_file = /opt/dehydrated/certs/www.picolix.jp/fullchain.pem

smtpd_tls_ciphers = high

smtpd_tls_key_file = /opt/dehydrated/certs/www.picolix.jp/privkey.pem

smtpd_tls_loglevel = 1

smtpd_tls_mandatory_ciphers = high

smtpd_tls_mandatory_protocols = !SSLv2,!SSLv3,!TLSv1,!TLSv1.1

smtpd_tls_protocols = !SSLv2,!SSLv3,!TLSv1,!TLSv1.1

smtpd_tls_received_header = yes

smtpd_tls_session_cache_database = btree:/var/lib/postfix/smtpd_tls_session_cache

smtpd_use_tls = yes

tls_high_cipherlist = EECDH+AESGCM

tls_preempt_cipherlist = yes

_EOL_

Postfixは、中間証明書を設定する項目がないので、証明書と中間証明書の両方が含まれるfullchain.pem を指定します。

# cp -p /var/tmp/postfix.service /usr/lib/systemd/system/

# systemctl enable postfix

# systemctl start postfix

# postconf -e “alias_maps = hash:/etc/aliases”

4.smail動作確認

SSL暗号化は、設定上SSLv2/v3を選択。(自動でsslv2,v3,tls 1,1.1,1.2,1.3が適応されます。TLSを選択した場合はtls1.0固定 このあたりは文言修正予定)

サーバ側のログ

==

Dec 21 20:16:27 www postfix/smtpd[11397]: Anonymous TLS connection established from xx.xxx.xx[xx.xx.xx.xx]: TLSv1.3 with cipher TLS_AES_256_GCM_SHA384 (256/256 bits)

==

TLS 1.3で通信できていることを確認。

当初tls 1.3用のclient_methodの関数がなくconnectionの方法を変えないといけないのかと思いましたが、勝手に tls 1.3が必要な時は、tls 1.3で通信できました。

(smail 近日バージョンアップ予定です。)